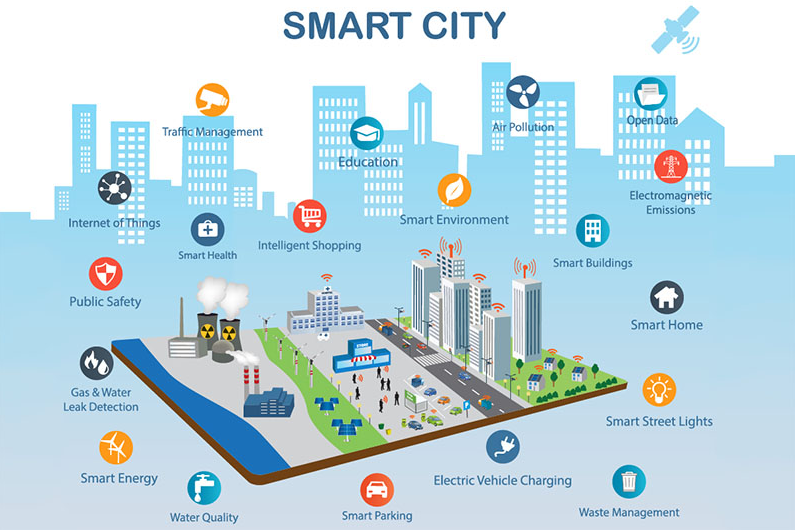

Быстро растущие темпы появления приложений для смарт-технологий «умных городов», в таких областях деятельности, как доставка, здравоохранение, оформление необходимых документов, регулирование трафика и прочие подобные, генерируют большие массивы данных, которые широко используют интернет-доступ. Системы IoT (Интернета вещей) занимают центральное место в приложениях, поскольку традиционных облачных вычислений недостаточно для удовлетворения критических требований интеллектуальных систем. Из-за особенностей применения каждой из архитектур приложений, в большом количестве информации могут содержаться конфиденциальные данные. На протяжении многих лет использовались различные методы сохранения конфиденциальности, такие как анонимность, федеративное законодательство, выработка специальных протоколов, обучение персонала и шифрование. Но, при этом, пока весьма ограниченное внимание уделялось потреблению ресурсов для периферийных вычислений, которые недостаточно защищены от взломов и краж, по сравнению с облачными центрами обработки данных. В частности, дифференциальная конфиденциальность была эффективным методом защитных средств в периферийных вычислительных средах.

Термин «умный город» был первоначально задействован в 2012 году, с целью использования информационно-коммуникационных технологий для улучшения функционирования городских районов. За последнее десятилетие разработка и внедрение этих инициатив получили широкое распространение, в масштабах не только мегаполисов, но и целых стран. Об этом свидетельствует стремительный рост систем «умного дома», введение единых электронным медицинских карт в сфере здравоохранения, появление производственных смарт-систем обслуживания, интеллектуальных центров управления транспортными потоками (автотранспорт, железнодорожные перевозки, авиасообщение, морской транспорт) и других подобных проектов.

Между тем, для решения таких проблем, как обработка серверами огромных объёмов данных, производимых большим количеством устройств IoT (Интернета вещей), уже затруднена. Требуется другой, передовой, подход к вычислительным технологиям. Хотя облачные вычисления, основанные на крупномасштабных серверных кластерах (дата-центрах), позволили широкомасштабно использовать Интернет в коммерческих целях, выстраивая мощные корпоративные ИТ-системы и разрабатывая приложения для смартфонов, уже сейчас становится ясно, что их недостаточно для удовлетворения потребностей быстрорастущих интеллектуальных систем Интернета вещей. Происходит это из-за таких проблем, как высокая задержка отклика или ограниченная пропускная способность сети со стороны терминала. В последние годы периферийные вычисления стали многообещающей парадигмой для решения проблемы больших интеллектуальных систем. В частности, это может эффективно сократить задержку в работе всей вычислительной системы и высвободить полосу пропускания передачи данных, снижая нагрузку на централизованные облачные хранилища и дата-центры.

Периферийные вычисления — это новый и инновационный пример вычислений, которые используют открытую структуру, предоставляющую ресурсы конечным устройствам на границе сети. Эта структура, как правило, объединяет службы конечные устройства в этой сети для вычислений, хранения информации и исполнения приложений. Простым наглядным примером может являться даже смартфон или любое устройство Интернета вещей, имеющее выход в интернет (например, блок управления освещением «умного дома» с Wi-Fi).

Чтобы передавать больше данных, генерируемых обширными подключёнными устройствами, в облачный сервис с централизованным расположением, необходима сверхширокая полоса пропускания и возвратная мощность. Однако периферийные вычисления и локальная обработка информации могут уменьшить этот объём. Существуют затраты, связанные с передачей на большие расстояния. Кроме того, огромные массивы данных могут быть не связаны с бизнесом, поэтому их не нужно передавать в центральный процессорный центр.

Данные являются основным активом цифровой экономики. Технология периферийных вычислений, позволяет преобразовывать их в режиме реального времени (или почти в реальном времени) для анализа и эксплуатации. Многие компании и пользователи могут не захотеть, чтобы конфиденциальные данные покинули их серверы. Периферийные вычисления могут обеспечить больше путей связи, чем централизованный режим. Такое распределение может лучше гарантировать гибкость всей системы.

Кроме того, киберпреступники, как правило, атакуют именно большие хранилища информации, чтобы использовать личную информацию пользователей для последующих целевых атак социальной инженерии. Существующие технологии защиты конфиденциальности в периферийных вычислениях в основном ориентированы на гомоморфное шифрование (позволяющее выполнять некоторые операции с зашифрованным текстом и получать результат, эквивалентный при расшифровке результату операций, выполненных с открытым кодом), безопасные многосторонние вычисления, а также проверяемость и возможность аудита. Некоторые существующие методы являются универсальными, но некоторые методы особенно подходят для конкретных типов приложений.

Дифференциальная конфиденциальность (ДК) — это метод, который позволяет выполнять точные запросы данных из статистической базы данных, сводя при этом к минимуму риск идентификации отдельных записей. В отличие от других методов защиты, его алгоритмы фокусируются на защите конфиденциальности каждой отдельной записи, а не всего набора данных. Технология ДК включает в себя множество механизмов, добавляющих ряд посторонних шумов в результаты запросов, например, гауссовский и экспоненциальный механизм или механизм Лапласа.Некоторые разработчики предложили подход к усилению защиты в различных сценариях, чтобы уменьшить потерю производительности алгоритма, например, усиление конфиденциальности на основе выборки, итерации, реорганизации и т. д.

В сценарии применения «умного города», более широкий вопрос безопасности стал серьезной проблемой, охватывающей конфиденциальность, доступность и целостность данных. Разработчики представили метод шифрования атрибутов аутсорсинга во временной области, для решения задач сбора и обмена данными в периферийных вычислениях. Однако технология шифрования имеет существенный недостаток: управление ключами и их распространение могут быть дорогостоящими и сложными, что ограничивает их практичность в некоторых контекстах. Из-за большого количества узлов восприятия и интеллектуальных терминальных устройств в среде периферийных вычислений эти устройства могут привести к утечке личной информации пользователей, такой как местоположение и личность. Данные, собираемые сенсорными сетями, лежат в основе интеллектуальных систем и приложений . Однако эти сети, как правило, уязвимы для атак.

Пограничный сервер обеспечивает контроль доступа для пользователей, а данные, собранные конечными устройствами, могут быть выгружены на другие ненадежные серверы. Проблемы конфиденциальности при сборе данных в сценариях приложений «умного города» на основе периферийных вычислений резюмируются следующим образом:

Небезопасный протокол связи: технология беспроводной связи используется для соединения пограничного узла и мобильных устройств. Пограничным узлом, соединяющим облачные службы, является промежуточное программное обеспечение для обмена сообщениями или технология виртуализации сети. Эти небезопасные протоколы связи в средах периферийных вычислений подвержены несложному перехвату (чем весьма часто пользуются не только спецслужбы), и их легко контролировать. Кроме того, в этих протоколах отсутствуют шифрование, аутентификация и другие меры.

Инициировать DDoS (распределённый отказ в обслуживании) на такую сеть легко по двум основным причинам. Во-первых, полевые устройства, участвующие в среде периферийных вычислений, обычно используют простые процессоры и операционные системы. Во-вторых, вычислительные ресурсы и пропускная способность самого устройства ограничены, что делает невозможными комплексные решения по обеспечению безопасности.

Взлом отдельной учётной записи одного устройства, с последующим проникновением во всю сеть. Обычно это осуществляется с помощью фишинговых писем, вредоноснх всплывающих окон и т. д. Злоумышленник выполняет такие операции, как изменение учётных записей пользователей и создание новых учётных записей.

В среде периферийных вычислений влияние аппаратного обеспечения и ПО, операционной системы, неосмотрительной деятельности человека неизбежно приведёт к удалённому доступу к данным пользователей на сервере. Злоумышленники могут получить конфиденциальные и частные данные непосредственно от пользователей через конечные устройства. Данные могут быть легко испорчены в краевом узле. Причиной этого является отсутствие эффективных мер резервного копирования, восстановления и аудита данных. Проблемы также вызваны аспектами физической безопасности, которые угрожают периферийным вычислительным устройствам, такие, как кража или повреждение устройств, сбои каналов связи, вызванные стихийными бедствиями и т.п.

В средах периферийных вычислений беспроводная передача данных представляет значительный риск, поскольку она наиболее подвержена перехвату хакерами. Во время передачи данных злоумышленники могут подделать данные, тем самым нарушая их целостность и достоверность: например, изменить передаваемую информацию, включив в неё вредоносный код или ложную информацию, назначая себе администраторские права при аутентификации подставного аккаунта. Ещё одной проблемой является отсутствие контроля над обработкой данных, которые часто собираются, передаются и хранятся на нескольких устройствах, что затрудняет понимание и управление пользователями конкретного процесса их обработки. Реализация единой политики конфиденциальности в распределённой системе является сложной задачей. Периферийные вычисления включают обмен и обработку между несколькими устройствами и узлами, что затрудняет реализацию последовательной политики. Это может привести к несогласованности и уязвимости, увеличивая риск утечки и несанкционированного доступа.