Наиболее опасные инциденты информационной безопасности часто происходят не из-за внешних атак, а изнутри компании. Пользователи с расширенными правами — системные администраторы, разработчики, операторы баз данных — обладают прямым доступом к критическим ресурсам. Их действия не всегда документируются, а контроль зачастую ограничивается журналами событий. В результате один неверный шаг, ошибка конфигурации или преднамеренное действие может привести к потере конфиденциальной информации и остановке бизнес-процессов.

Чтобы минимизировать риск, необходимо понимать природу угрозы. Привилегированные пользователи обладают возможностью изменять настройки безопасности, создавать и удалять учётные записи, копировать данные, подключаться напрямую к серверам и сетевому оборудованию. Если эти действия не контролируются, невозможно определить, когда и кто произвёл изменения, и были ли они оправданы.

Первый шаг к защите — разграничение административных прав. Даже в небольших организациях недопустимо использование одной общей учётной записи «администратора». Каждый специалист должен работать под своим именем, с чётко определённым уровнем доступа. Это позволяет вести полноценную аудит-трассу и связывать события в журналах с конкретным человеком.

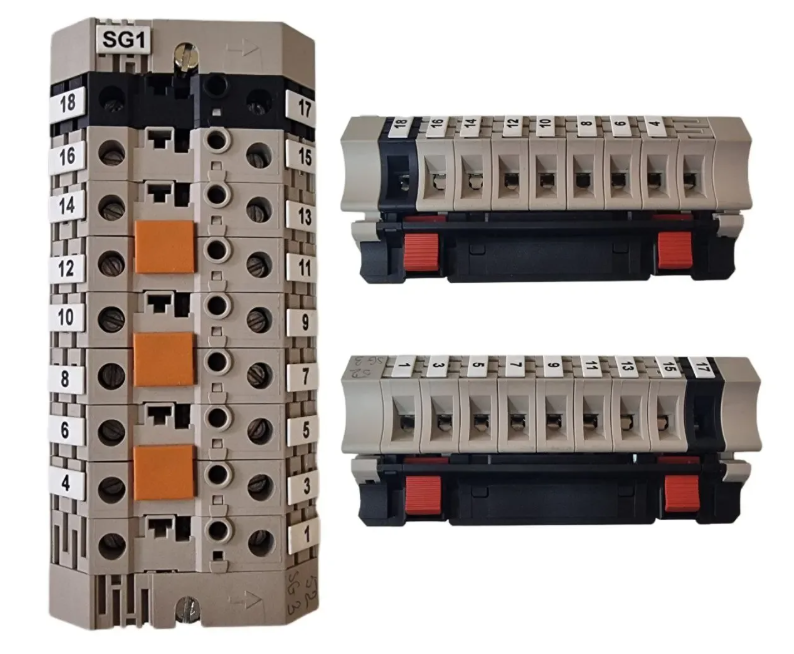

Следующий инструмент — управление привилегированным доступом (PAM). Такие решения позволяют выдавать временные права только на выполнение конкретной операции или в пределах определённого времени. После завершения сессии доступ автоматически отзывается. PAM также фиксирует все действия администратора: какие команды выполнялись, какие файлы изменялись, какие данные просматривались. В случае инцидента можно быстро восстановить полную картину происходящего.

Для организаций с распределённой инфраструктурой важен централизованный контроль доступа к системам. Администраторы филиалов часто работают удалённо, через VPN или защищённые шлюзы. Здесь рекомендуется использовать многофакторную аутентификацию и журналы подключения. Любая попытка доступа должна проходить через единую точку контроля, где проверяются учётные данные, сертификаты и контекст входа.

Анализ действий пользователей помогает выявлять аномалии. Например, администратор базы данных скачивает большие объёмы информации ночью, инженер по сети подключается к серверам, за которые не отвечает, или сотрудник отдела разработки создаёт новые учётные записи без согласования. Эти события не всегда нарушают политику напрямую, но могут указывать на подготовку к утечке. Для таких сценариев применяются системы поведенческой аналитики (UEBA), которые сравнивают текущую активность с привычным шаблоном и формируют предупреждения о подозрительных действиях.

Не менее важен контроль копирования и передачи данных. DLP-системы позволяют отслеживать, какие файлы выгружаются, отправляются по почте или сохраняются на внешние носители. В сочетании с PAM это даёт полную картину: кто, когда и каким образом пытался вывести информацию за пределы защищённого контура.

Эффективная стратегия должна учитывать не только технические, но и организационные меры. Регламент доступа должен предусматривать процедуру одобрения, учёт временных прав и регулярную ревизию действующих полномочий. Также важно проводить обучение: многие нарушения происходят не по злому умыслу, а из-за незнания политики компании.

Хорошей практикой считается внедрение принципа разделения обязанностей. Например, один сотрудник отвечает за настройку системы, другой — за аудит изменений. Это снижает риск злоупотреблений и повышает прозрачность процессов.

При расследовании инцидентов важно сохранять доказательную базу. Все журналы, записи сессий и отчёты должны храниться в защищённом репозитории с ограниченным доступом. Это позволит подтвердить факты и защитить компанию при юридических спорах.

В крупных организациях практикуется интеграция PAM с SIEM-платформами. Такой подход обеспечивает единый центр мониторинга, где собираются события со всех систем безопасности. Аналитики SOC-центра могут в реальном времени отслеживать действия администраторов и быстро реагировать на подозрительные активности.

Контроль за привилегированными пользователями не означает тотального недоверия. Его цель — упорядочить процессы, исключить случайные ошибки и предотвратить злоупотребления. При правильной настройке мониторинг не мешает работе, а создаёт прозрачную и управляемую среду, где каждый шаг фиксируется и анализируется

В процессе создания статьи частично задействованы материалы с сайта blog.infra-tech.ru — usergate против утечки данных

Дата публикации: 27 июня 2022 года