На межсетевых экранах Cisco ASA трансляцию адресов (NAT) можно настроить двумя способами:

- Используя графическое приложение для управления под названием ASDM.

- Используя старую добрую командную строку (CLI).

Static NAT и Dynamic NAT

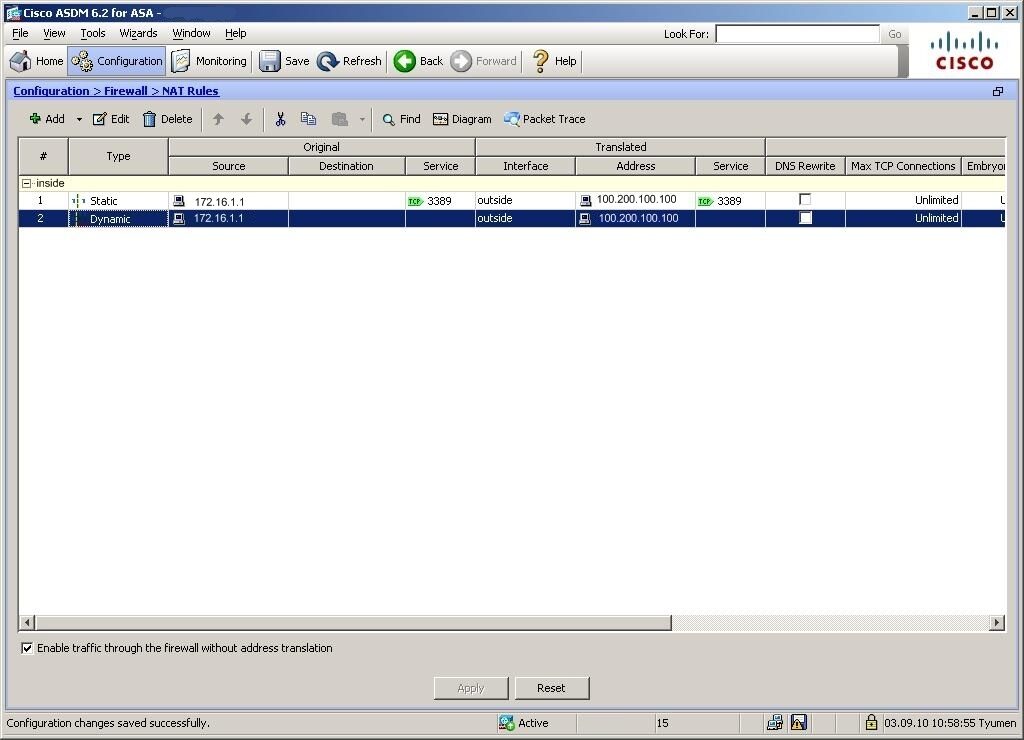

Сначала приведу пример того, как это можно настроить через ASDM. На скриншотах будет представлен пример статического проброса порта из внешней сети со статического IP адреса на внутренний IP адрес сервера, в то же время будет организована динамическая обратная трансляция IP адреса сервера в сеть Интернет по любому порту через внешний статический IP адрес.

Ниже приведен пример трансляции порта 3389. Это всего лишь пример. Никогда не транслируйте порт, используемый для работы RDP, без крайней на то необходимости, т.к. злоумышленник без труда методом подбора пароля сможет получить доступ к хосту или серверу.

Конфигурация политик NAT:

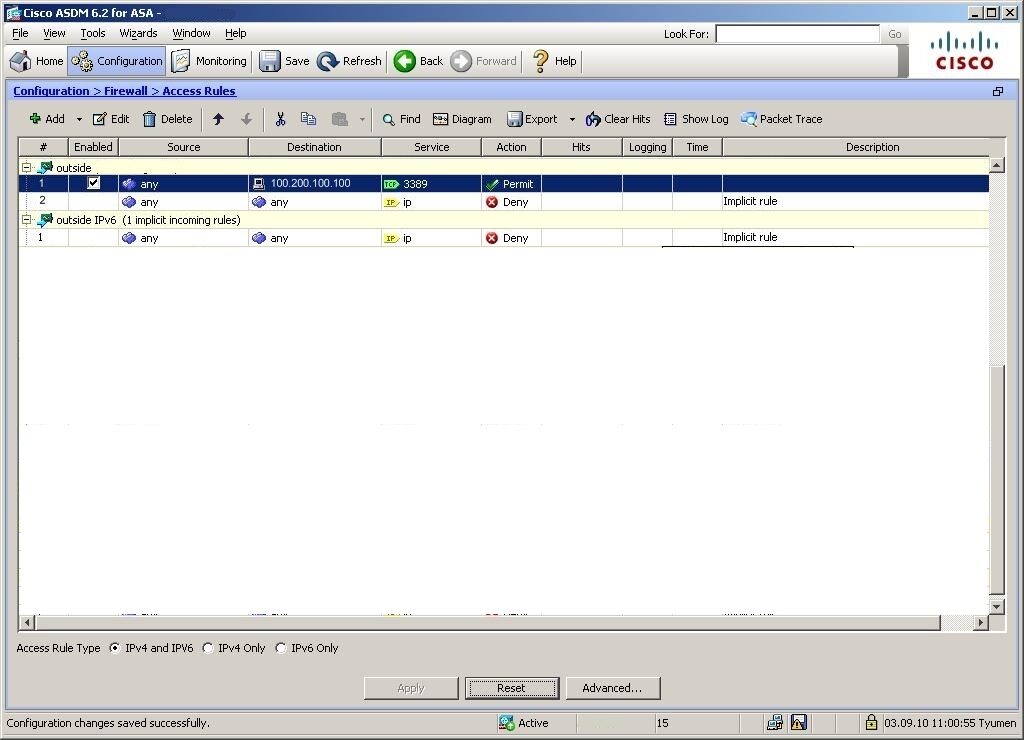

Настройка правила в списке доступа для интерфейса, смотрящего наружу:

То же самое в командной строке будет выглядеть так, как представлено ниже:

global (outside) 15 100.200.100.100 nat (inside) 15 172.16.1.1 255.255.255.255 static (inside,outside) tcp 100.200.100.100 3389 172.16.1.1 3389 netmask 255.255.255.255

Число 15 означает порядковый номер.

Static Policy NAT

Используется для более гибкой настройки NAT трансляций. Основное отличие Static Policy NAT от Static NAT в возможности указать не только адрес источника Source, но и адрес назначения Destination. Приведу пример того, как, используя Static Policy NAT, создать правило для двух хостов, которые при создании соединения до адреса 5.5.5.5:80 попадут на соответствующий для каждого них веб-сервер.

Схема:

Решение:

Dynamic Policy NAT

Используется для динамической трансляции адресов в зависимости от места назначения. Например, для реализации NAT трансляций в сеть 1 через один IP адрес, в сеть 2 через другой: