В данном материале описан способ внедрения стандарта безопасности IEEE 802.1x на предприятии с использованием инфраструктуры открытых ключей (PKI), сервера Cisco ACS SE версии 4.2.х на платформе 1113, который полностью интегрирован с AD на Windows Server 2008.

В данном материале описан способ внедрения стандарта безопасности IEEE 802.1x на предприятии с использованием инфраструктуры открытых ключей (PKI), сервера Cisco ACS SE версии 4.2.х на платформе 1113, который полностью интегрирован с AD на Windows Server 2008.

Данный материал представлен как есть! Его следует использовать лишь в ознакомительных целях для более глубокого понимания функционирования и внедрения стандарта 802.1x на предприятии. Я не претендую на полноту излагаемого материала и его приемлемость с точки зрения архитектуры и настроек. Я не беру на себя ответственность за любой сбой в сети, вызванный вашими действиями. По причине общей сложности внедрения 802.1x я оставляю за собой право не отвечать на возникающие вопросы, а все ответы на вопросы предлагаю искать на официальных сайтах Cisco и Microsoft!

На сайте опубликована базовая версия материала. Если вы хотите получить полный документ в формате *.docx с более чем 60-тю скриншотами, пришлите мне запрос на почту. В расширенной версии, кроме полного содержания, рассматриваются такие вопросы как ошибка «Failed to initialize PEAP or EAP-TLS authentication protocol because ACS certificate is not installed.» после загрузки сертификата на ACS, ошибка %RADIUS-4-RADIUS_DEAD / %RADIUS-4-RADIUS_ALIVE при мертвом ACS, особенности и подводные камни авторизации рабочих станций по сертификату под управлением Windows XP, Windows Vista и Windows 7 и пути их решения. Приведены мои наблюдения специфики работы различных коммутаторов со стандартом 802.1x с новым и старым IOS и прочие нюансы.

Документ распространяется на платной основе (банковский перевод) и соответствует содержанию, приведенному далее:

Введение 2 1 Подготовительная часть 2 1.1 Базовая настройка коммутатора для работы со стандартом 802.1x на старом IOS 2 1.2 Базовая настройка коммутатора для работы со стандартом 802.1x на новом IOS 3 1.3 Базовая настройка Access Control Server 4.2.x SE для работы со стандартом 802.1x 4 2 Аутентификация 6 2.1 Аутентификация пользователей локально на ACS 6 2.1.1 Создание локального пользователя на ACS 6 2.1.2 Настройка хоста 7 2.1.3 Физическое подключение хоста 8 2.2 Аутентификация пользователей по логину и паролю через AD. 9 2.2.1 Связка ACS со службой AD. 9 2.2.2 Настройка центров сертификации. 17 2.2.3 Выдача сертификата серверу ACS 29 2.2.3.1 Настройка FTP сервера 29 2.2.3.2 Загрузка сертификатов на ACS 31 2.2.4 Настройка аутентификации пользователей 40 2.3 Настройка аутентификации хоста по сертификату 42 3 Поведение хостов с различными операционными системами 45 3.1 Windows XP SP3 45 3.2 Windows Vista 47 3.3 Windows 7 48 4 Поведение коммутаторов с различными операционными системами 48 5 Ошибка применения групповой политики автоконфигурации на хост под Windows XP 48 6 Ошибка %RADIUS-4-RADIUS_ALIVE / %RADIUS-4-RADIUS_DEAD 49

- Содержание:

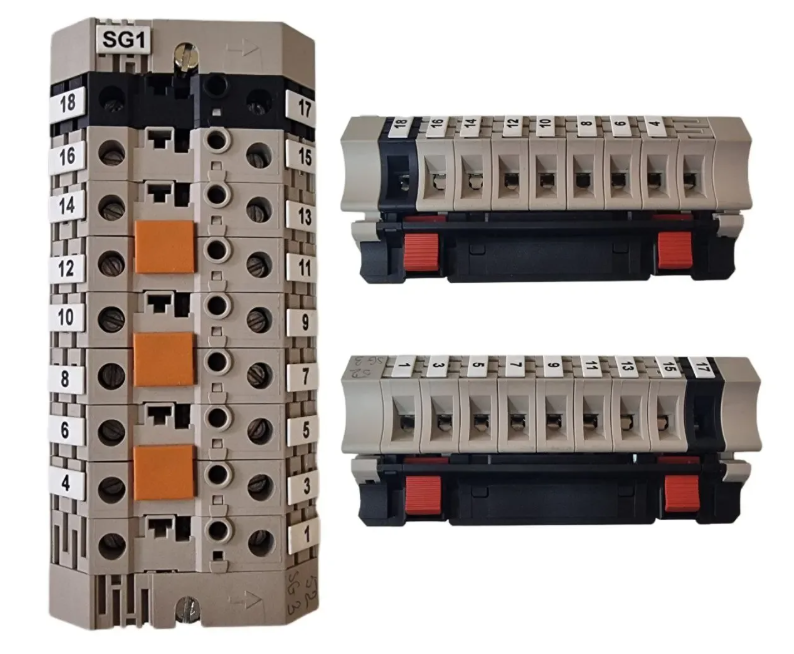

- Часть 1. Базовая настройка коммутатора для работы со стандартом 802.1x на старом IOS

- Часть 2. Базовая настройка коммутатора для работы со стандартом 802.1x на новом IOS

- Часть 3. Базовая настройка Access Control Server 4.2.x SE для работы со стандартом 802.1x

- Часть 4. Аутентификация пользователей локально на ACS

Содержание:

Часть 1. Базовая настройка коммутатора для работы со стандартом 802.1x на старом IOS

1. Создать VLAN, присвоить ему имя, адрес:

(config)#vlan 500 (config-vlan)#name test_Dot1x (config-vlan)#exit (config)#int vlan500 (confgi-if)#ip address 192.168.1.254 255.255.255.0 (confgi-if)#no shut

2. Настроить DHCP

(config)#ip dhcp pool test_Dot1x (dhcp-config)#network 192.168.1.0 255.255.255.0 (dhcp-config)#default-router 192.168.1.254 (dhcp-config)#dns-server 192.168.2.1 192.168.2.2 (dhcp-config)#exit (config)# ip dhcp excluded-address 192.168.1.254

3. Настроить связь с сервером RADIUS (он же ACS)

(config)# aaa new-model (config)# aaa authentication dot1x default group radius (config)# aaa authorization network default group radius (config)# radius-server host 192.168.20.98 auth-port 1645 acct-port 1646 key SecretSharedKey123 (config)# radius-server source-ports 1645-1646 (config)# radius-server dead-criteria time 5 tries 4

4. Настроить порт (в формате copy/paste)

interface GigabitEthernet1/0/32 switchport mode access dot1x critical dot1x critical recovery action reinitialize dot1x pae authenticator dot1x port-control auto dot1x timeout reauth-period server dot1x timeout tx-period 5 dot1x reauthentication dot1x guest-vlan 501 //гостевой VLAN dot1x auth-fail vlan 501 //auth-fail VLAN dot1x auth-fail max-attempts 2 dot1x critical vlan 503 //failover VLAN spanning-tree portfast end

5. Включить IEEE 802.1x

(config)# dot1x system-auth-control

Часть 2. Базовая настройка коммутатора для работы со стандартом 802.1x на новом IOS

Далее привожу команды настройки порта коммутатора для работы со стандартом 802.1x которые также глобально активируют данный протокол на коммутаторе с новым IOS:

interface GigabitEthernet0/2 switchport mode access authentication event fail action authorize vlan 501 authentication event server dead action authorize vlan 503 authentication event no-response action authorize vlan 501 authentication event server alive action reinitialize authentication port-control auto authentication periodic authentication timer reauthenticate server authentication violation protect dot1x pae authenticator dot1x timeout tx-period 5 spanning-tree portfast end aaa new model aaa authentication dot1x default group radius aaa authorization network default group radius radius-server dead-criteria time 5 tries 4 radius-server host 192.168.20.98 auth-port 1645 acct-port 1646 key SecretSharedKey123 dot1x system-auth-control

Часть 3. Базовая настройка Access Control Server 4.2.x SE для работы со стандартом 802.1x

1. Настраиваем связь с AAA клиентом (коммутатором)

Идем в Network Configuration – (Network Device Group) – AAA Clients, нажимаем Add Entry. Если ваше устройство уже привязано к ACS по протоколу TACACS+, создаем еще одну привязку, как показано на рисунке, для связи по протоколу RADIUS. Включаем логирование по желанию.

2. Создаем пользовательскую группу

Идем в Group Setup – (Group XX) нажимаем Rename Group. Прописываем желаемое имя.

Подтверждаем, затем выбираем эту группу и нажимаем Edit Settings. Пролистываем оставляя все поля по умолчанию, кроме тех, что представлены на рисунке.

Значение Tunnel-Private-Group-ID должно строго соответствовать названию VLAN на коммутаторе. В нашем примере это test_Dot1x. VLAN с этим названием мы создали в разделе выше.

На этом подготовительная часть закончена. Самое интересное только начинается

Часть 4. Аутентификация пользователей локально на ACS

В данной статье мы рассмотрим лишь самую легкую часть — аутентификацию пользователей локально через ACS. В расширенной версии статьи также рассмотрены следующие типы аутентификации:

- Аутентификация по логину и паролю через связку ACS-AD.

- Аутентификация компьютера посредством сертификата через связку ACS-AD.

Для аутентификации и авторизации пользователя локально на ACS сперва необходимо создать профайл самого пользователя на сервере ACS. Для этого идем в User Setup, в поле User задаем имя нового пользователя и нажимаем Add/Edit. Заполняем так, как показано на рисунке.

Создав пользователя, далее необходимо перейти к настройке его рабочей станции. На рабочей станции пользователя в свойствах сетевого адаптера выбираем вкладку Authentication (Проверка подлинности), затем отмечаем Enable IEEE 802.1x authentication for this network (Включить проверку подлинности IEEE 802.1x). В поле EAP type выбираем MD5-Challenge. Подтверждаем.

Если вкладка «Authentication» («Проверка подлинности») отсутствует в свойствах проводного подключения, необходимо запустить соответствую службу. В командной строке пишете services.msc, затем, для Windows XP запускаете службу «Автонастройка проводного доступа», для Windows 7 запускаете службу «Проводная автонастройка». После чего, нужная вкладка станет доступна.

Теперь можно подключить рабочую станцию к порту коммутатора, который мы настроили ранее для работы с протоколом 802.1x. После подключения хоста к порту должно появиться приглашение ввести логин и пароль пользователя заведенного в ACS. После ввода учетных данных, порт будет автоматически помещен в соответствующий VLAN.

В случае успешной авторизации на коммутаторе будет видна следующая картина:

#sh vlan br

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Gi1/0/2, Gi1/0/3, Gi1/0/13, Gi1/0/16

Gi1/0/19, Gi1/0/20, Gi1/0/28

Gi1/0/31, Te1/0/2

Gi2/0/11, Gi2/0/22, Gi2/0/23

Gi2/0/25, Gi2/0/48, Te2/0/2

...

500 test_Dot1x active Gi1/0/32

...

Порт Gi1/0/32 был автоматически переведен в VLAN 500.

До авторизации, вывод команды выглядел так:

#sh vlan br

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Gi1/0/2, Gi1/0/3, Gi1/0/13, Gi1/0/16

Gi1/0/19, Gi1/0/20, Gi1/0/28

Gi1/0/31, Gi1/0/32, Te1/0/2

Gi2/0/11, Gi2/0/22, Gi2/0/23

Gi2/0/25, Gi2/0/48, Te2/0/2

...

500 test_Dot1x active

...

Порт Gi1/0/32 был по умолчанию в VLAN 1.